Ethical Hacking

Um hacker ético (também conhecido como hacker de chapéu branco) é o melhor profissional de segurança. Hackers éticos sabem como encontrar e explorar vulnerabilidades e fraquezas em vários sistemas - da mesma forma que um hacker mal-intencionado (ou um hacker black hat). De fato, ambos usam as mesmas habilidades; no entanto, um hacker ético usa essas habilidades de uma maneira legal e legítima para tentar encontrar vulnerabilidades e consertá-las antes que os bandidos possam chegar lá e tentar entrar.

►O papel do hacker ético é semelhante ao de um testador de penetração, mas envolve funções mais amplas. Eles entram em sistemas legal e eticamente. Essa é a principal diferença entre hackers éticos e verdadeiros hackers - a legalidade.

【Tópicos cobertos neste App estão listados abaixo】

⇢ Hacking Ético - Visão Geral

⇢ Tipos de Hacking

⇢ Vantagens do Hacking Ético

⇢ Tipos de hackers

⇢ Hackers famosos

⇢ Terminologias

⇢ Ferramentas

⇢ Habilidades

⇢ Processo

⇢ Reconhecimento

⇢ Pegada

⇢ Impressão digital

⇢ Cheirando

⇢ Tipos de Sniffing

⇢ Analisadores de protocolo de hardware

⇢ Intercepção legal

⇢ Ferramentas de cheirar

Po Envenenamento ARP

⇢ O que é o ARP Spoofing?

⇢ O que é o MITM?

Po DNS Envenenamento

⇢ Defesas contra envenenamento de DNS

⇢ Exploração

⇢ Enumeração

⇢ Metasploit

Pay Cargas Metasploit

⇢ Ataques de Tróia

H Interceptação de TCP / IP

H E-mail de seqüestro

⇢ Senha Hacking

⇢ Hacking Sem Fio

⇢ Engenharia Social

⇢ Ataques DDOS

⇢ O que são botnets?

⇢ Tipos de ataques DDoS

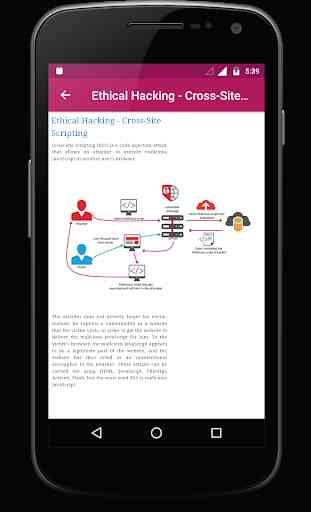

S Cross-Site Scripting

⇢ Injeção de SQL

⇢ Teste de Caneta

⇢ Como proteger seu site contra hacks?

⇢ O que é o Hacking?

⇢ O que é uma ameaça à segurança?

⇢ Habilidades necessárias para se tornar um hacker ético

⇢ Ferramentas para hacking ético em 2018

⇢ O que é engenharia social? Ataques, Técnicas e Prevenção

⇢ O que é criptografia?

⇢ O que é o cracking de senha?

⇢ Técnicas de quebra de senha

Counter Medidas Contador de Cracking de Senha

⇢ Worm, Vírus e Cavalos de Tróia: Tutorial sobre Hacking Ético

⇢ Aprenda o envenenamento por ARP com exemplos

⇢ O que é o envenenamento por ARP?

⇢ Wireshark Tutorial: Rede e Senhas Sniffer

⇢ Farejando a rede usando o Wireshark

⇢ Como Hackear a Rede WiFi (Sem Fio)

To Como rachar redes sem fio

⇢ Tutorial de ataque do DoS (Negação de Serviço): Ping of Death, DDOS

⇢ ferramentas de ataque DoS

⇢ Hacking Activity: Lançar um ataque DOS

To Como Hackear um Servidor da Web

⇢ Ferramentas de ataque do servidor da Web

To Como hackear um site: exemplo on-line

⇢ Atividade de hackers: hackear um site

⇢ SQL Injection Tutorial: Aprenda com o exemplo

⇢ Atividade de Hacking: SQL Injetar um Aplicativo da Web

⇢ Hacking Linux OS: Tutorial Completo com o Ubuntu

⇢ Vulnerabilidades mais comuns na segurança da Web

S Cross Site Scripting

⇢ Referências diretas a objetos nsecure

Cry Armazenamento criptográfico seguro

⇢ Os 10 melhores programas de recompensa de bugs em 2018

⇢ O que constitui hacking ético?

⇢ Como hackear alguém ou algo

⇢ Hacker

⇢ O que devo fazer se eu tiver sido hackeado?

►O papel do hacker ético é semelhante ao de um testador de penetração, mas envolve funções mais amplas. Eles entram em sistemas legal e eticamente. Essa é a principal diferença entre hackers éticos e verdadeiros hackers - a legalidade.

【Tópicos cobertos neste App estão listados abaixo】

⇢ Hacking Ético - Visão Geral

⇢ Tipos de Hacking

⇢ Vantagens do Hacking Ético

⇢ Tipos de hackers

⇢ Hackers famosos

⇢ Terminologias

⇢ Ferramentas

⇢ Habilidades

⇢ Processo

⇢ Reconhecimento

⇢ Pegada

⇢ Impressão digital

⇢ Cheirando

⇢ Tipos de Sniffing

⇢ Analisadores de protocolo de hardware

⇢ Intercepção legal

⇢ Ferramentas de cheirar

Po Envenenamento ARP

⇢ O que é o ARP Spoofing?

⇢ O que é o MITM?

Po DNS Envenenamento

⇢ Defesas contra envenenamento de DNS

⇢ Exploração

⇢ Enumeração

⇢ Metasploit

Pay Cargas Metasploit

⇢ Ataques de Tróia

H Interceptação de TCP / IP

H E-mail de seqüestro

⇢ Senha Hacking

⇢ Hacking Sem Fio

⇢ Engenharia Social

⇢ Ataques DDOS

⇢ O que são botnets?

⇢ Tipos de ataques DDoS

S Cross-Site Scripting

⇢ Injeção de SQL

⇢ Teste de Caneta

⇢ Como proteger seu site contra hacks?

⇢ O que é o Hacking?

⇢ O que é uma ameaça à segurança?

⇢ Habilidades necessárias para se tornar um hacker ético

⇢ Ferramentas para hacking ético em 2018

⇢ O que é engenharia social? Ataques, Técnicas e Prevenção

⇢ O que é criptografia?

⇢ O que é o cracking de senha?

⇢ Técnicas de quebra de senha

Counter Medidas Contador de Cracking de Senha

⇢ Worm, Vírus e Cavalos de Tróia: Tutorial sobre Hacking Ético

⇢ Aprenda o envenenamento por ARP com exemplos

⇢ O que é o envenenamento por ARP?

⇢ Wireshark Tutorial: Rede e Senhas Sniffer

⇢ Farejando a rede usando o Wireshark

⇢ Como Hackear a Rede WiFi (Sem Fio)

To Como rachar redes sem fio

⇢ Tutorial de ataque do DoS (Negação de Serviço): Ping of Death, DDOS

⇢ ferramentas de ataque DoS

⇢ Hacking Activity: Lançar um ataque DOS

To Como Hackear um Servidor da Web

⇢ Ferramentas de ataque do servidor da Web

To Como hackear um site: exemplo on-line

⇢ Atividade de hackers: hackear um site

⇢ SQL Injection Tutorial: Aprenda com o exemplo

⇢ Atividade de Hacking: SQL Injetar um Aplicativo da Web

⇢ Hacking Linux OS: Tutorial Completo com o Ubuntu

⇢ Vulnerabilidades mais comuns na segurança da Web

S Cross Site Scripting

⇢ Referências diretas a objetos nsecure

Cry Armazenamento criptográfico seguro

⇢ Os 10 melhores programas de recompensa de bugs em 2018

⇢ O que constitui hacking ético?

⇢ Como hackear alguém ou algo

⇢ Hacker

⇢ O que devo fazer se eu tiver sido hackeado?

Categoria : Educação

Pesquisas associadas