QRSA OTP Authentication

Este é um aplicativo para autenticar os usuários através do seu telefone celular, por descriptografar uma senha de uso único criptografado pelo servidor usando uma chave pública. O aplicativo pode ser utilizado para qualquer serviço web que implementa este método de autenticação.

(Veja o rastreador github para mais informações sobre como implementar esta autenticação no lado do servidor)

O aplicativo pode ser usado com número ilimitado de terceiros de confiança, como a mesma chave pública é usada com todas as partes. Uma vez que o aplicativo é registrado, o aplicativo gera um par de chaves de dispositivo específico que está presente para toda a vida útil do aplicativo (até a sua desinstalado). Atualizando o aplicativo não irá apagar a chave entanto.

Github Tracker: https://github.com/sebastiannielsen/QRSA

Pré-requisitos para executar o aplicativo:

1. O telefone deve suportar o armazenamento baseado em hardware. Este é um dispositivo de armazenamento que utiliza um "chip de segurança" dentro do telefone, tornando impossível para copiar a chave de desligar o telefone.

2. A loja deve ser inicializado. Às vezes é possível inicializar o armazenamento através da criação de uma tela de bloqueio PIN, e depois é só gerar uma chave. Removendo a tela de bloqueio geralmente manterá a chave, a menos que as propriedades da chave foi configurado para exigir a tela de bloqueio.

3. Em alguns casos, deve ser utilizada uma tela de bloqueio seguro. Isso depende do modelo do telefone.

4. O chip seguro dentro do telefone, deve apoiar as operações com base em 2048 bits RSA / BCE / PKCS1.5

5. Em alguns casos, um telefone enraizada pode desativar permanentemente o chip de segurança por razões de segurança.

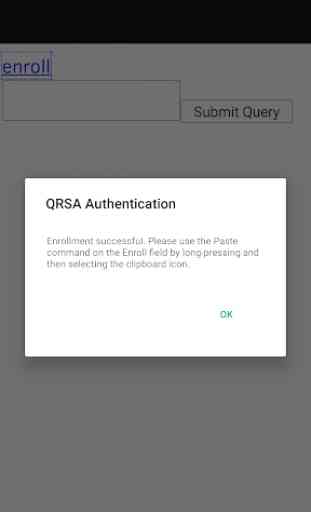

Para se inscrever, você deve lançar o qrsa URL: // e de um navegador ou similar. Você também pode se inscrever através de um URL de retorno de chamada, usando qrsa: // u. Para usar u, primeiro você deve acrescentar um "s" se você quiser usar HTTPS, ou qualquer outra coisa para HTTP. Então, toda a URL a ser chamado, sem o esquema, em formato URLSafe Base64. A chave pública será anexado ao fim da URL. Se o dispositivo é incompatível, ele irá retornar INCOMPATIBLE_DEVICE e sua sua responsabilidade para retornar uma mensagem de erro significativo para o usuário.

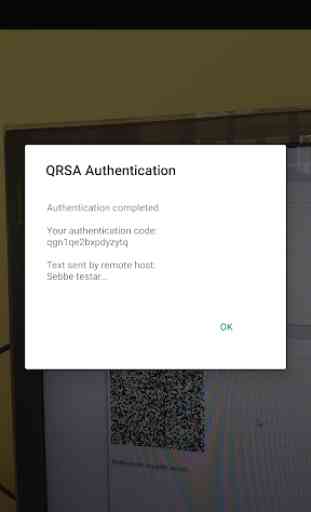

Para autenticar, você lançar o qrsa url: // s ou qrsa: // c seguido por URLSafe Base64 dados codificados do texto cifrado RSA chave pública no formato PADDING :: OTP :: MENSAGEM :: :: HASH estofamento. A ação "s" é projetado para eventos digitalizados e irá mostrar como texto OTP na tela. A ação "c" é projetado para eventos de clique. A diferença é que os eventos de clique fará com que o código de OTP para ser colocado na área de transferência do usuário em vez disso, para que o usuário imediatamente pode avançar para colar o código dentro do campo OTP.

HASH é construído através da criação de um md5 de OTP + MENSAGEM + OTP, onde + denota concatenação. Este HASH protege contra algumas formas ásperas de ataques maleabilidade sobre o texto criptografado. A construção imprensado impede que um atacante de mover o separador entre OTP e mensagem.

Note-se que as capturas de tela do aplicativo foi intencionalmente censurada para evitar violações de marcas registadas e / ou direitos de autor (UI de aplicativos Android e outros são protegidos por copyright), como a interação do aplicativo é fornecido através de uma caixa de diálogo que aparecer no topo da vocação app que causou a autenticação para acontecer.

Se houver quaisquer questões sobre o aplicativo, você pode encontrar o código de exemplo e mais instruções na página GitHub público, este aplicativo é Open Source.

Além disso, sinta-se livre para criar qualquer problema na rastreador github público.

(Veja o rastreador github para mais informações sobre como implementar esta autenticação no lado do servidor)

O aplicativo pode ser usado com número ilimitado de terceiros de confiança, como a mesma chave pública é usada com todas as partes. Uma vez que o aplicativo é registrado, o aplicativo gera um par de chaves de dispositivo específico que está presente para toda a vida útil do aplicativo (até a sua desinstalado). Atualizando o aplicativo não irá apagar a chave entanto.

Github Tracker: https://github.com/sebastiannielsen/QRSA

Pré-requisitos para executar o aplicativo:

1. O telefone deve suportar o armazenamento baseado em hardware. Este é um dispositivo de armazenamento que utiliza um "chip de segurança" dentro do telefone, tornando impossível para copiar a chave de desligar o telefone.

2. A loja deve ser inicializado. Às vezes é possível inicializar o armazenamento através da criação de uma tela de bloqueio PIN, e depois é só gerar uma chave. Removendo a tela de bloqueio geralmente manterá a chave, a menos que as propriedades da chave foi configurado para exigir a tela de bloqueio.

3. Em alguns casos, deve ser utilizada uma tela de bloqueio seguro. Isso depende do modelo do telefone.

4. O chip seguro dentro do telefone, deve apoiar as operações com base em 2048 bits RSA / BCE / PKCS1.5

5. Em alguns casos, um telefone enraizada pode desativar permanentemente o chip de segurança por razões de segurança.

Para se inscrever, você deve lançar o qrsa URL: // e de um navegador ou similar. Você também pode se inscrever através de um URL de retorno de chamada, usando qrsa: // u. Para usar u, primeiro você deve acrescentar um "s" se você quiser usar HTTPS, ou qualquer outra coisa para HTTP. Então, toda a URL a ser chamado, sem o esquema, em formato URLSafe Base64. A chave pública será anexado ao fim da URL. Se o dispositivo é incompatível, ele irá retornar INCOMPATIBLE_DEVICE e sua sua responsabilidade para retornar uma mensagem de erro significativo para o usuário.

Para autenticar, você lançar o qrsa url: // s ou qrsa: // c seguido por URLSafe Base64 dados codificados do texto cifrado RSA chave pública no formato PADDING :: OTP :: MENSAGEM :: :: HASH estofamento. A ação "s" é projetado para eventos digitalizados e irá mostrar como texto OTP na tela. A ação "c" é projetado para eventos de clique. A diferença é que os eventos de clique fará com que o código de OTP para ser colocado na área de transferência do usuário em vez disso, para que o usuário imediatamente pode avançar para colar o código dentro do campo OTP.

HASH é construído através da criação de um md5 de OTP + MENSAGEM + OTP, onde + denota concatenação. Este HASH protege contra algumas formas ásperas de ataques maleabilidade sobre o texto criptografado. A construção imprensado impede que um atacante de mover o separador entre OTP e mensagem.

Note-se que as capturas de tela do aplicativo foi intencionalmente censurada para evitar violações de marcas registadas e / ou direitos de autor (UI de aplicativos Android e outros são protegidos por copyright), como a interação do aplicativo é fornecido através de uma caixa de diálogo que aparecer no topo da vocação app que causou a autenticação para acontecer.

Se houver quaisquer questões sobre o aplicativo, você pode encontrar o código de exemplo e mais instruções na página GitHub público, este aplicativo é Open Source.

Além disso, sinta-se livre para criar qualquer problema na rastreador github público.

Categoria : Ferramentas

Pesquisas associadas