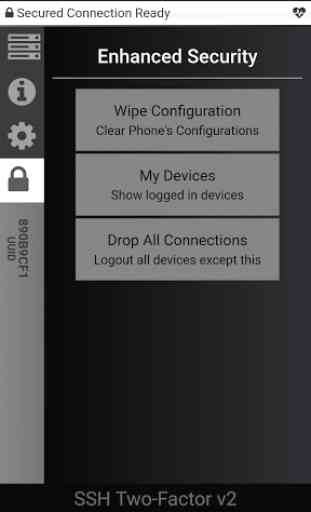

SSH Two-Factor Authentication

Este aplicativo é projetado para SSH Two Factor Authentication.

Maneira fácil e segura de proteger os servidores contra acesso não autorizado.

AVISO:

** Para: System-Administrators

** Precisa de software de terceiros para ser instalado

Por favor, note que esta aplicação requer internet em ambos os lados para o recurso completo.

Sobre o aplicativo:

- Esta é uma aplicação destinada a um top de segurança de segundo nível no acesso SSH.

- Portanto, esta aplicação invocada se um login feito com sucesso através do SSH.

Como isso funciona?

- Você só precisa compilar e instalar um arquivo .cpp, depois uma linha extra no final do arquivo sshd_config.

- Uma vez que um login SSH com sucesso tenha invocado o arquivo binário e temporariamente substitua qualquer shell, o mecanismo de dois fatores começa neste ponto.

- Basta abrir o aplicativo no seu telefone e a permissão será solicitada por solicitação.

De acordo com as regras GDPR e outras políticas de privacidade, que você pode ler abaixo, este serviço pode armazenar informações privadas, como modelo de telefone, datetime, tentativas de login, endereço IP e conta de e-mail. Nós armazenamos informações altamente seguras e criptografadas. Também usamos criptografias rígidas, por favor, certifique-se de que seu país permite o uso de criptografia.

Características:

- Trabalhar com qualquer tipo de shell, suporta sftp e rsync também.

- Registrando qualquer tentativa de login

- (novo) Agrupamento, agora você pode compartilhar todo o grupo entre contas

- (novo) 3 tipos de mecanismos de autenticação, Permissivo, Estrito, Incapacitado

- Permissivo: Permitir agora e nas últimas 6 horas qualquer tipo de login com o mesmo IP e Grupo.

- Estrito: sempre precisa de verificação

- Disabled: Autenticação de dois fatores desativada, mas registrada.

- Esta aplicação tecnicamente não pode ver senhas SSH.

- No entanto, esta aplicação é a parte superior da camada SSH, mas totalmente independente, portanto, não pode ser usada como backdoor e não substitui nenhuma função SSH.

Por que isso é muito útil?

- 99% do ataque 'ssh-break-in' bem-sucedido pode ser mitigado

- Logs e esses tipos de logs são independentes.

- Não te atrapalha, você não precisa ser autenticado o tempo todo

- Autenticação baseada em conta, por isso, se você perdeu seu dispositivo, faça o login novamente

Sempre anote suas chaves de emergência e teste-as para evitar o bloqueio.

Há uma Autenticação Off-line se você tiver problemas de rede por desafio de tempo que podem ser ajustados.

** Atenção, este software atualmente em fase BETA, pode conter bugs **

Maneira fácil e segura de proteger os servidores contra acesso não autorizado.

AVISO:

** Para: System-Administrators

** Precisa de software de terceiros para ser instalado

Por favor, note que esta aplicação requer internet em ambos os lados para o recurso completo.

Sobre o aplicativo:

- Esta é uma aplicação destinada a um top de segurança de segundo nível no acesso SSH.

- Portanto, esta aplicação invocada se um login feito com sucesso através do SSH.

Como isso funciona?

- Você só precisa compilar e instalar um arquivo .cpp, depois uma linha extra no final do arquivo sshd_config.

- Uma vez que um login SSH com sucesso tenha invocado o arquivo binário e temporariamente substitua qualquer shell, o mecanismo de dois fatores começa neste ponto.

- Basta abrir o aplicativo no seu telefone e a permissão será solicitada por solicitação.

De acordo com as regras GDPR e outras políticas de privacidade, que você pode ler abaixo, este serviço pode armazenar informações privadas, como modelo de telefone, datetime, tentativas de login, endereço IP e conta de e-mail. Nós armazenamos informações altamente seguras e criptografadas. Também usamos criptografias rígidas, por favor, certifique-se de que seu país permite o uso de criptografia.

Características:

- Trabalhar com qualquer tipo de shell, suporta sftp e rsync também.

- Registrando qualquer tentativa de login

- (novo) Agrupamento, agora você pode compartilhar todo o grupo entre contas

- (novo) 3 tipos de mecanismos de autenticação, Permissivo, Estrito, Incapacitado

- Permissivo: Permitir agora e nas últimas 6 horas qualquer tipo de login com o mesmo IP e Grupo.

- Estrito: sempre precisa de verificação

- Disabled: Autenticação de dois fatores desativada, mas registrada.

- Esta aplicação tecnicamente não pode ver senhas SSH.

- No entanto, esta aplicação é a parte superior da camada SSH, mas totalmente independente, portanto, não pode ser usada como backdoor e não substitui nenhuma função SSH.

Por que isso é muito útil?

- 99% do ataque 'ssh-break-in' bem-sucedido pode ser mitigado

- Logs e esses tipos de logs são independentes.

- Não te atrapalha, você não precisa ser autenticado o tempo todo

- Autenticação baseada em conta, por isso, se você perdeu seu dispositivo, faça o login novamente

Sempre anote suas chaves de emergência e teste-as para evitar o bloqueio.

Há uma Autenticação Off-line se você tiver problemas de rede por desafio de tempo que podem ser ajustados.

** Atenção, este software atualmente em fase BETA, pode conter bugs **

Categoria : Ferramentas

Pesquisas associadas